Op 11 mei 2022 hebben de voorzitters van de Raad van Europa en het Europese parlement haar goedkeuring gegeven aan de voorlopige tekst van de Digital Operational Resilience Act (DORA)[1]. Hiermee is de fase van trialogen als onderdeel van de totstandkoming van deze wet afgesloten. De finale compromistekst van DORA is op 23 juni 2022 gepubliceerd[2]. Rekening houdend met de volgende stappen rond de invoering van deze wet, betekent dit dat organisaties in de financiële sector en hun IT-dienstverleners voor eind 2024 aan de digitale weerbaarheidseisen van DORA moeten voldoen. Het doel van de DORA wetgeving is om de eisen, gesteld aan het beheersen van ICT risico’s, te harmoniseren en daarmee de continuïteit van de kritieke processen binnen de organisaties te waarborgen.

Voor welke organisaties in het bijzonder is DORA relevant?

Dit geldt met name voor verzekerings- en herverzekeringsondernemingen, verzekeringstussenpersonen, beleggingsinstellingen, beheermaatschappijen, banken, crypto-asset service providers, instellingen voor bedrijfspensioenvoorziening en derde aanbieders van ICT-diensten.

Waarom invoering DORA?

De introductie van DORA is bedoeld om de maatschappelijke en economische risico’s van de toenemende cyberbedreigingen in de financiële sector te reduceren. Er zijn verschillende oorzaken te noemen voor het stijgende cyberbedreigingsbeeld, zoals: de toenemende verwevenheid van organisatie-overschrijdende informatietechnologie, uitbesteding van IT aan third parties, waaronder cloud service providers. En ook de voortgaande digitalisering van de financiële sector, waaronder digitalisering van financiële diensten en fintech-toepassingen enerzijds, en het bestaan van kwetsbare legacy systemen binnen de sector anderzijds.

Niet alleen financiële instellingen krijgen te maken met de introductie van DORA. Ook IT-dienstverleners die actief zijn in de financiële sector worden door deze wet gereguleerd door de betreffende toezichthouders. Auditkantoren worden, in tegenstelling tot de vorige DORA-tekst, voorlopig buiten de werking van DORA geplaatst. Voor auditkantoren volgt in een later stadium een uitbreiding op DORA. Hierover is besloten dat dit uiterlijk binnen drie jaar na de invoering van DORA plaatsvindt.

Wat kunt u doen?

Met de publicatie van de compromistekst op 23 juni 2022 is nu voor organisaties, die onder de regelgeving van DORA vallen, de tijd aangebroken om over te gaan tot actie. DORA vereist naast beleidsmatige en procedurele maatregelen, ook aantoonbare operationele maatregelen op het gebied van digitale weerbaarheid en de bijbehorende verantwoording.

Voor organisaties die nu reeds onder toezicht staan van bijvoorbeeld De Nederlandse Bank of Agentschap Telecom, is de impact waarschijnlijk minder groot dan voor organisaties waar dit nu nog niet het geval is. Wij adviseren u dat u bij uw organisatie eerst vaststelt welke gaps aanwezig zijn binnen de huidige informatiebeveiligingsprocessen ten opzichte van de DORA vereisten. Op basis hiervan kan een passend actieplan opgesteld worden om de vereisten vanuit DORA gestructureerd in te voeren en te borgen. Dit is een uitdagend proces en de meeste organisaties zullen door de komst van DORA hun cybersecurity maatregelen drastisch moeten opschalen en op een meer geïntegreerde wijze moeten gaan beheersen.

De Digital Operational Resilence Act

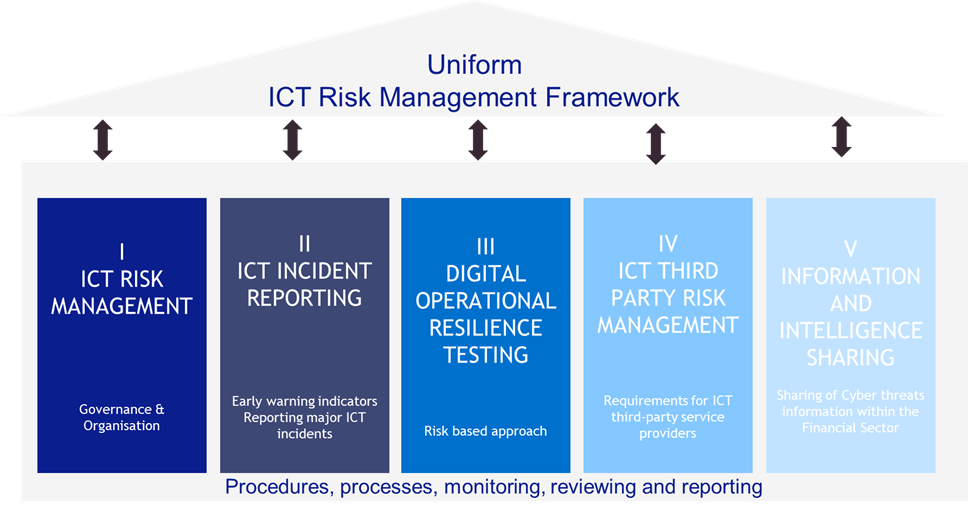

De DORA wetgeving kan gegroepeerd worden in een vijftal pilaren die elk een specifieke focus hebben. In de illustratie is aangegeven welke pilaren te onderscheiden zijn. De specifieke vereisten uit DORA kunnen uiteindelijk ondergebracht worden in een uniform ICT Risk Management Framework om de digitale weerbaarheid van een organisatie blijvend te beheersen. Per pilaar zijn er enkele opvallende impressies gegeven vanuit de nieuwe DORA wetgeving.

Pilaar I: ICT Risk Management

- Organisaties zullen een gestructureerd en gedetailleerd risicomanagement proces moeten inrichten dat vanuit een breed bedrijfsperspectief en op een gestructureerde wijze de cybersecurity risico’s classificeert, monitort en daarbij ook de cybersecuritymaatregelen test en evalueert. Ook wordt aandacht gevraagd voor de risico’s van legacy systemen, volledigheid van het inzicht in de aanwezige IT assets en de daaraan verbonden risico’s. Het beoogde resultaat is een geborgd hoog niveau van cyber resilience.

- De organisatie dient een uniform ICT risk management framework te realiseren dat ten minste strategie, beleid, procedures, IT protocollen en tools omvat. Ditis nodig om alle informatie en IT-middelen te kunnen beschermen, inclusief computer software, hardware, servers, fysieke componenten en infrastructuur, gebouwen, datacenters en gevoelige omgevingen. Hiermee is duidelijk dat het framework een gedetailleerde uitwerking vereist gebaseerd op de actuele operationele IT-situatie en cyberdreigingen betrekt bij risicobepaling.

- Organisaties dienen alle bronnen van cybersecurityrisico’s te identificeren en te classificeren. De risico’s en de classificatie van risico’s dienen continu gemonitord te worden. Onderdeel van de classificatie en monitoring betreft ook de diensten van eventuele IT third party service providers. Belangrijke veranderingen in IT-middelen of infrastructuur vereisen een nieuwe evaluatie van de risico’s. Periodiek of ten minste jaarlijks dient een specifiek risk assessment te worden uitgevoerd op legacy systemen die bijvoorbeeld geen adequate beveiligingsupdates meer ontvangen.

- Het topmanagement is verantwoordelijk voor het cyber resilience risk management en framework en dient te zorgen dat ook de kennis van cybersecurity en -resilience op board level niveau voldoende aanwezig is. Verantwoordelijkheden en taken voor cybersecurity zijn in de organisatie gedefinieerd en geïmplementeerd. Op verzoek van de toezichthouder dient een financiële instelling het gehele ICT Risk Management Framework en ondersteunende documentatie te kunnen overhandigen. Dit framework hoort ook de cyberrisico’s te omvatten.

Pilaar II: ICT Incident Reporting

- DORA kent een meldplicht voor ernstige cybersecurity incidenten aan de betreffende autoriteiten en een vrijwillige melding van minder ernstige incidenten. Organisaties dienen een gecentraliseerde systematiek te realiseren voor het registreren van IT en cybersecurity gerelateerde incidenten.

- Maatregelen gericht op detectie zijn een vereiste binnen DORA. Dit betreft onder andere het detecteren van afwijkingen in datastromen, netwerkverkeer en in het bijzonder cyberaanvallen.

Pilaar III: Digital Operational Resilience Testing

- DORA stelt niet alleen eisen aan het beschikken over een ICT business continuity policy inclusief een recovery plan, maar ook dat dit beleid aantoonbaar is geïmplementeerd én dat er periodiek recovery testen worden uitgevoerd. DORA wijst erop dat ook de uitbestede activiteiten aan IT third party providers hier onderdeel van horen te zijn.

- Testen van de cyberweerbaarheid is eveneens een specifiek onderdeel binnen DORA met in het bijzonder aandacht voor aspecten van de cyberweerbaarheid voor incident response, disaster recovery en back-upvoorzieningen en -procedures.

- Het uitvoeren van penetratietesten dient plaats te vinden op basis van risicoanalyses en onderkenning van cyberdreigingen (threat-led penetration testing). Deze verplichtingen gelden ook voor eventuele IT third party service providers. Aan de penetratietesters worden eisen gesteld qua aanpak en reputatie. Penetratietesten en red teaming activiteiten dienen op een risico gebaseerde aanpak te zijn gebaseerd en volgens een gestructureerde aanpak te worden uitgevoerd. Penetratietesters dienen te zijn geaccrediteerd door een Europese instantie of te werken onder professionele en ethische regels.

- Financiële instellingen dienen gebruik te maken van geactualiseerde systemen, software en tools gericht op het beheersen van risico’s en geschikt om eventuele crisissituaties te kunnen doorstaan en continuïteit van processen te kunnen waarborgen.

Pilaar IV: ICT Third Party Risk Management

- Allereerst is DORA, zelfs wereldwijd, het eerste wetgevende kader dat financiële toezichthouders mandaat geeft om toezicht te houden op voor de financiële instelling kritische IT third party providers, inclusief eventuele Cloud Service Providers (CSPs).

- DORA stelt eisen aan contractuele afspraken tussen financiële instellingen en IT-dienstverleners inzake cybersecurity, verplichting tot medewerking van IT-dienstverleners aan cybersecurity assessments en medewerking aan off-site en on-site cybersecurity onderzoeken door toezichthouders. Organisaties zullen vrijwel zeker de gemaakte afspraken op cybersecurity gebied moeten herzien / aanscherpen om deze DORA compliant te maken.

Pilaar V: Information And Intelligence Sharing

- Vanuit DORA wordt een wettelijk kader in het leven geroepen voor het uitwisselen van cyberdreigingsinformatie en alles wat daar onder kan vallen (technieken, indicators of compromise, security tooling). Dit sluit goed aan bij de reeds bestaande uitwisselingsverbanden op het gebied van cybersecurity zoals de P(ensioen)-ISAC, P(ayment)I(nstitutions)-ISAC en het F(inancial)I(nstitutions)-ISAC. Kleinere financiële instellingen zullen zich steeds vaker aan gaan sluiten bij een (sectorale) Information Sharing and Analysis Centre (ISAC).

- Toezichthouders krijgen de mogelijkheid om bij niet naleving van de DORA verplichtingen over te gaan tot het opleggen van boetes.

Ten slotte is belangrijk te onderkennen dat in 2023 nog aanvullingen volgen op de meer technische normen. De uitwerking van deze technische invulling van maatregelen ligt bij de diverse European Supervisory Authorities (ESAs).

Conclusies

Tot zover slechts enkele impressies uit DORA waarmee ook aangegeven is dat DORA een veelomvattende en verstrekkende wet is en voor veel organisaties ingrijpende gevolgen zal hebben voor IT-risk management en interne beheersing, met als focus cyberweerbaarheid. Met vaststelling van de nu overeengekomen tekst van DORA is een goede basis gelegd voor organisaties om zich voor te bereiden op de implementatie dan deze wet. De verwachting is dat in oktober 2022 het Europese parlement DORA zal bekrachtigen. Het is verstandig om nu te starten met het uitvoeren van de gap-analyse met als doel het opstellen van een roadmap voor het ontwerp van het vereiste “digital resilence risk management framework” waarna er voldoende tijd is voor de verdere implementatie van de bijbehorende benodigde maatregelen vóór eind 2024.

In het kader van het programma "Cybersecurity in het DIGITALE Europa" zijn tal van wetgevingsinitiatieven gestart, zoals de vaststelling van de Netwerk- en informatiedienstenrichtlijn 2 (NIS2), het Europees certificatiesysteem voor cyberbeveiliging van clouddiensten (EUCS) als onderdeel van de EU-wet inzake cyberbeveiliging en de EU-wet inzake gegevensbeheer.

Meer informatie?

Wilt u meer weten over DORA of wat u al kunt doen? Neem dan contact op met Jan Matto per e-mail of per telefoon: +31 (0)88 277 13 99, met Jeffrey de Bruijn per e-mail of per telefoon +31 (0)88 277 11 27 of met Diman Kamp per e-mail of per telefoon: +31 (0)88 277 14 67. Zij helpen u graag verder.

Voetnoten

[1] Raad van de EU, Persmededeling , 11 mei 2022, Digitale financiën: voorlopig akkoord over eDORA

[2]REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL on digital operational resilience for the financial sector and amending Regulations (EC) No 1060/2009, (EU) No 648/2012, (EU) No 600/2014 and (EU) No 909/2014